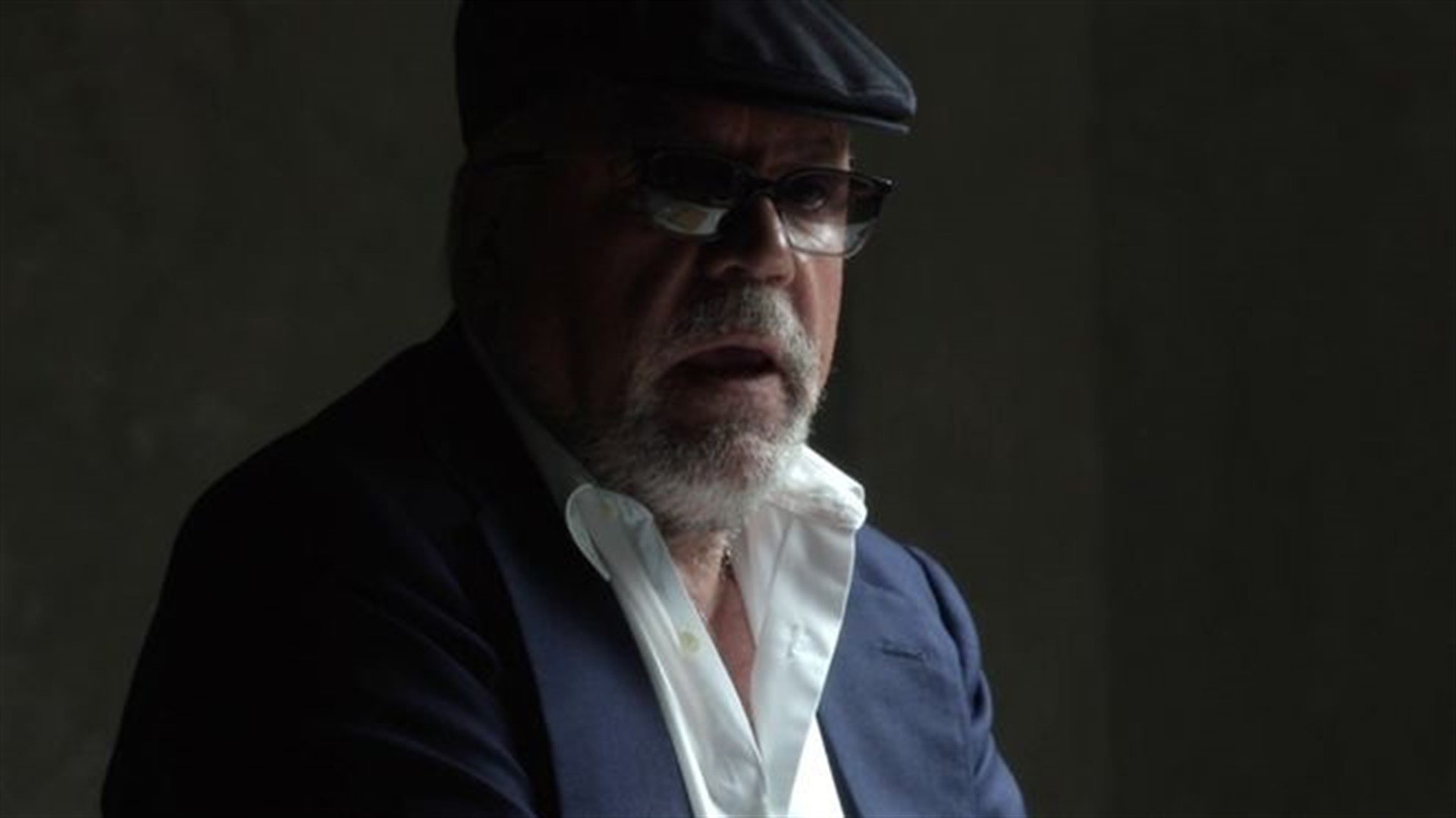

El excomisario José Manuel Villarejo lo tenía todo planeado para impedir que un grupo de empresarios, liderados por Luis del Rivero, expresidente de Sacyr, entraran en el BBVA. Villarejo elaboró un informe detallado sobre todos los sistemas que va empleó para impedir que Sacyr se hiciera con el control del BBVA.

En las famosas conversaciones grabadas por Villarejo se puede escuchar como el exjefe de seguridad del BBVA, Julio Corrochano, encarga al excomisario un resumen de "tres o cuatro páginas con las putadas", según publica este martes El País.

El modus operandi

El citado medio asegura que Villarejo neutralizaba a los atacantes buscando sus puntos débiles que podía conocer gracias a las intervenciones de teléfonos, filtrando información falsa a determinados medios, sobornando políticos... Esta manera de trabajar de Villarejo daba ventaja al BBVA a la hora de defenderse de Sacyr.

Villarejo y Corrochano tejieron una red de espionaje que fue ordenada por el presidente del banco, Francisco González.

"Tres o cuatro folios con las putadas"

En una conversación entre el excomisario y Corrochano a principios de abril de 2005, este último le pide a Villarejo que le entregue "tres o cuatro folios con las putadas" (las operaciones de espionaje) para enseñárselas las al "jefe" (Francisco González).

Estos folios que el excomisario envió al exjefe de seguridad del BBVA contienen una recopilación de todas las operaciones de espionaje sobre el "grupo hostil", con el empresario Luis del Rivero al frente.

Las operaciones de espionaje

En este informe se describen, entre muchas otras cosas, 87 acciones de desinformación en medios de comunicación que finalmente no se publicaron y 14 intentos de intercepción del móvil de Miguel Sebastián (jefe de la Oficina Económica del presidente del Gobierno).

Ahora bien, una de las tareas más destacadas de Villarejo fue la de pinchar un total de 16.487 comunicaciones telefónicas entre el 25 de noviembre de 2004 y el 26 de febrero de 2005. De todas estas llamadas intervenidas, 9.722 fueron realizadas "desde alguno de los móviles detectados en el grupo hostil".