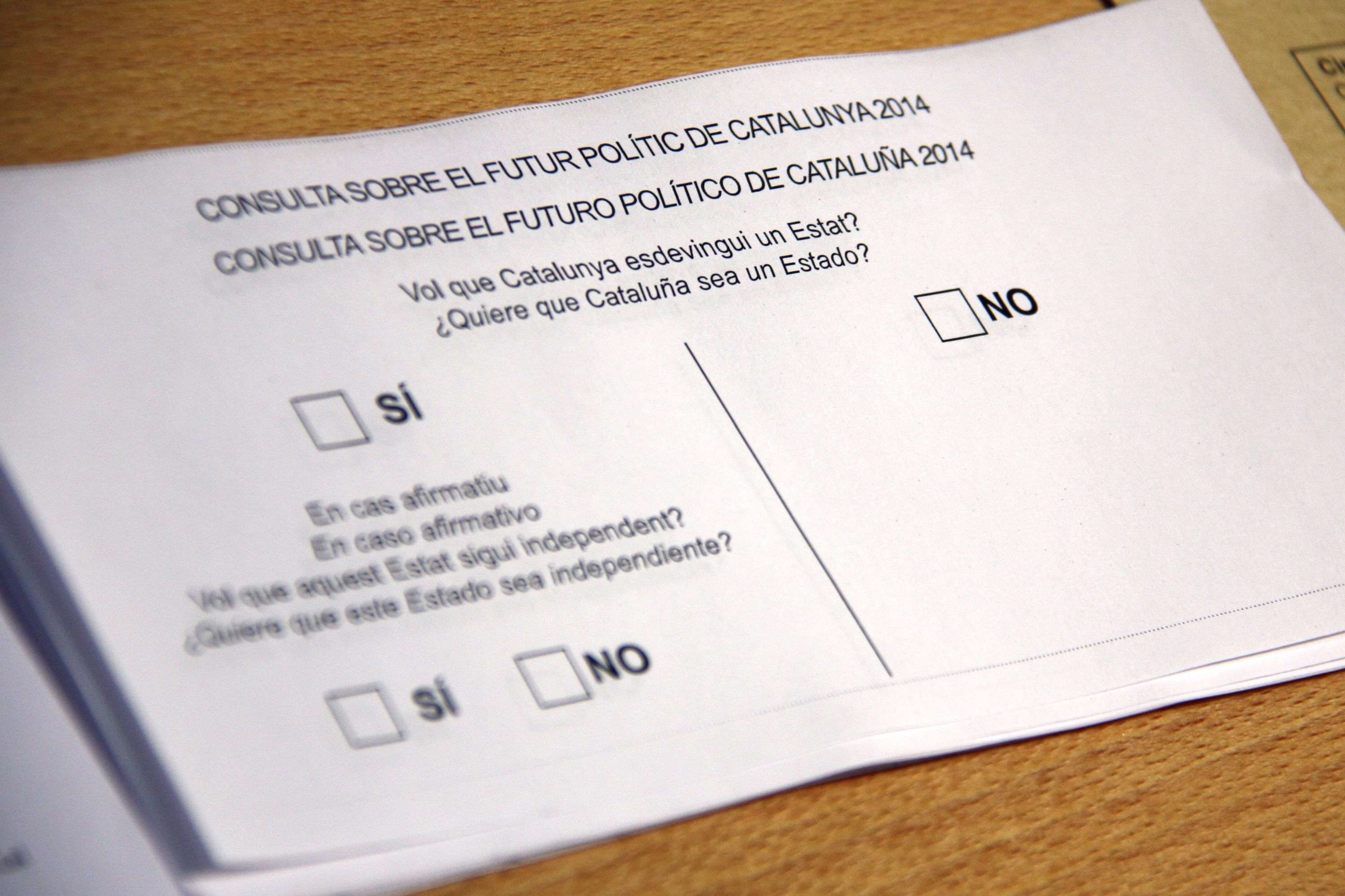

Tal Hanan tiene 50 años y es conocido bajo el seudónimo de Jorge, tiene una larga carrera como experto tecnológico, además de haber sido subcomandante del ejército de Israel y estar relacionado con la controvertida consultora británica Cambridge Analytica. Con toda esta experiencia a las espaldas, Hanan y sus empresas hace años que trabajan para servicios de inteligencia y ofrecen desinformación a gobiernos, candidatos y empresas. Parte de la naturaleza de estos negocios de desinformación se ha destapado ahora gracias a una investigación de varios medios de todo el mundo: El País, The Washington Post, The Guardian, Le Monde, Der Spiegel y Haaretz. Lo que han destapado estos periodistas es que Hanan se atribuye la autoría del ciberataque que sufrió la Generalitat durante la consulta del 9-N de 2014.

No solo reconocía la autoría de este ataque informático durante la consulta, sino que presumía de él como un caso de éxito que avalaba sus buenos servicios. Según la investigación periodística, Hanan exhibía el caso de la Generalitat, el mayor que esta institución ha registrado, en sus reuniones con potenciales clientes. El ataque cargó de forma intermitente durante tres días contra algunas páginas web de la Generalitat como participa2014.cat o el servicio de emergencias médicas. Además, la Assemblea Nacional Catalana (ANC) y Òmnium Cultural también denunciaron ataques,

El 25 de julio se grabó a Hanan exponiendo su éxito en Catalunya ante potenciales clientes en sus oficinas en las afueras de Tel Aviv. En la cinta se le ve afirmando que tiene la capacidad para "matar internet en un país europeo durante un histórico referéndum".

Filtración de 'fake news'

En la misma grabación, Hanan saca pecho de haber difundido noticias falsas con éxito. Por ejemplo, se atribuye haber filtrado documentos sobre los vínculos nunca comprobados entre el independentismo catalán y el Estado Islámico. Esto es parte de su trabajo, ya que él mismo se presenta ante los potenciales clientes como un especialista en desinformación que ha participado en 33 campañas presidenciales en dos décadas. De las treinta menciona que 27 fueron un éxito.

Hanan volvía a ver a los clientes como director general de la firma de seguridad y defiende DemoMan International Ltd, compañía registrada en el directorio del Ministerio de Defensa de Israel, que autoriza las exportaciones de este tipo de empresas. Los investigadores han tratado de contactar con el gobierno de Israel para hablar de esta empresa, pero no han recibido respuesta. En documentos internos de la empresa se menciona que esta tiene presencia en Washington, Tel Aviv y Barcelona.

La alerta de 2014: un trabajo profesional

Quan la Generalitat fue atacada en 2014, el Cesicat, actualmente substituido por la Agència de Ciberseguretat de Catalunya, ya calificó el asalto como un trabajo "profesional" encargado a terceros. Remarcando que, si bien el ataque no fue sofisticado, sí fue muy efectivo. En concreto, se utilizó la técnica de denegación de servicio (DDoS), la cual consiste en inundar el servidor con peticiones dirigidas a una web hasta que esta se desborda. En el caso del 9-N, esta técnica se utilizó para tratar de tumbar la infraestructura de la consulta.

El Cesicat estimó que el número de peticiones que llegaron a las webs de la Generalitat con la técnica DDoS llegaron a ser 60.000 veces superiores que en un día normal. La ofensiva fue tan fuerte que llegó a afectar a otras infraestructuras del Govern, como el servicio de emergencias médicas, el cual tuvo que llegar a aplazar intervenciones quirúrgicas. En aquel momento no se supo la autoría detrás de este ataque, ya que los que lo habían perpetrado se escondieron detrás de ordenadores en los Estados Unidos, China y Rusia, para salvaguardar su anonimato.

Este miércoles, Jordi Escalé, quien era director del Centre de Telecomunicacions i Tecnologia de la Informació (CTTI) en ese momento, afirmó en una entrevista en RAC1 que el ataque no se centró sólo en la consulta, sino en toda la estructura. "De hecho, si no recuerdo mal, la web del proceso participativo no llegó a caer, sí que lo hicieron los sistemas de salud, del ámbito de la justicia o la seguridad", ha expuesto. Escalé no se ha mostrado sorprendido ante la investigación de estos medios y ha apuntado: "Es obvio que no son dos niños que están en un garaje, sino que es una industria, son empresas organizadas y tú mismo puedes contratar sus servicios y cada vez esto es mucho más complejo y organizado".

¿Formación a las autoridades españolas?

Hanan ha impartido cursos a las fuerzas y cuerpos de seguridad del estado español, según fuentes próximas a los servicios de inteligencia consultadas por El País. Sin embargo, el Ministerio del Interior afirma en el mismo diario que ninguno de sus departamentos ha contratado al empresario ni la compañía. Los Mossos d'Esquadra y la Ertzaintza también niegan haber requerido nunca alguno de sus servicios.

En su plantilla, la empresa israelí cuenta con un antiguo miembro de los cuerpos de seguridad de España. Concretamente, se trata de un exmilitar con un pasado como desactivador de explosivos de ETA que también ha participado en operaciones en Afganistán, según la propia web de la empresa.

Servicios que ofrecen

La compañía de Hanan cuenta con un amplio catálogo de servicios de los que destaca la tecnología AIMS (Soluciones Avanzadas de Medios de Impacto, por sus siglas en inglés), un programa para partidos políticos y dirigentes gubernamental que permite incidir en las votaciones. Esta aplicación crea perfiles falsos con apariencia humana en Facebook, Twitter, Instagram, Amazon, WhatsApp, YouTube y más. Estas cuentas falsas producen cientos de competidores en todo tipo de plataformas enfocadas a influir en las votaciones. "Imitamos el comportamiento humano", subraya Hanan, que cifra el número de perfiles que tiene la compañía bajo su poder en 30.000.

Los servicios que ofrece Hanan son complejos y diversos y se han valorado con el tiempo. Actualmente, sus tarifas por interferir en una campaña presidencial oscila entre los 6 y los 14 millones de euros, que se pueden pagar en efectivo o criptomonedas. Sin embargo, en 2015, una "investigación inicial" costaba unos 150.000 euros.